SK텔레콤 해킹 사건을 조사하는 민관 합동 조사단이 해킹 집단이 국내 다른 통신사에도 사이버 공격을 시도했을 가능성에 따라 23일부터 KT와 LG유플러스에 대한 직접 현장점검에 착수했으나, 26일 현재까지 두 통신사에서 해킹 특이점은 발견되지 않았다고 IT 당국이 밝혔다.

SK텔레콤이 이용자 개인정보에 대한 해킹 공격을 받아 관계 당국이 비상대책반을 구성했다. 22일 SK텔레콤은 지난 19일 오후 11시 40분께 해커에 의한 악성 코드로 이용자 유심(USIM)과 관련한 일부 정보가 유출된 정황을 확인했다고 밝혔다. 이날 서울 중구 SK텔레콤 본사 모습. (서울=연합뉴스)

SK텔레콤이 이용자 개인정보에 대한 해킹 공격을 받아 관계 당국이 비상대책반을 구성했다. 22일 SK텔레콤은 지난 19일 오후 11시 40분께 해커에 의한 악성 코드로 이용자 유심(USIM)과 관련한 일부 정보가 유출된 정황을 확인했다고 밝혔다. 이날 서울 중구 SK텔레콤 본사 모습. (서울=연합뉴스)

조사단의 점검 방침 전환은 BPF도어라는 리눅스용 악성코드를 사용한 SKT 해킹 집단이 국내 다른 통신사에도 사이버 공격을 시도했을 것이라는 추측이 이어지고 있기 때문이다.

과학기술정보통신부는 지난 12일 통신·플랫폼사 보안 점검 태스크포스를 구성해 사이버 공격 취약점을 점검해왔으나, 기존 자율 점검 기조에서 직접 점검으로 전환한 것이다.

26일 연합뉴스 보도에 따르면, 조사단은 SKT 서버 점검에 사용한 악성코드 변종 202종에 대한 백신을 KT와 LG유플러스 서버에 적용해 감염된 곳이 있는지 살피고 있다.

한국인터넷진흥원 등 보안 전문가로 구성된 점검 인력이 두 통신사 서버를 대상으로 SKT 해킹 사고 조사 방식에서 사용된 악성코드 검출 방법을 적용하고 있다.

다만 실제 해킹 사고가 일어났을 때 진행하는 법정 조사와 달리 이들 회사의 동의를 토대로 진행되는 현장 점검이라고 조사단은 설명했다.

조사단은 "KT와 LG유플러스에 대한 점검을 최대한 신속하게 마무리할 계획이며 국민 피해가 있을 수 있는 정황이 발견되는 즉시 투명하게 공개하고 침해 사고 처리 절차에 따라 조치할 것"이라고 밝혔다.

현재까지 조사에서 KT와 LG유플러스에 대한 해킹 특이점은 발견되지 않았지만, 조사단 조사와 함께 두 통신사도 자체 점검을 병행하고 있으며, 해킹 피해가 발견되면 한국인터넷진흥원과 개인정보보호위원회 등 당국에 신고해야 한다.

현재까지 밝혀진 SK텔레콤에서 해킹 공격을 받은 서버는 총 23대로, 이 가운데 8대에 대해서 포렌식 등 정밀 분석이 진행 중이다.

BPF도어 공격은 중국 등 국가 배후 세력을 기반으로 한 지능형 지속 공격 집단이 주로 사용하는 방식이라는 점에서, 이번 SKT 해킹이 국내 기간 통신망에 대한 조직적인 해킹이라는 가설에도 힘이 실리고 있다.

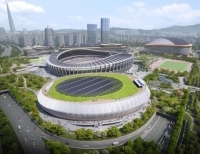

잠실운동장, 스포츠·MICE 복합지구로 재탄생…2032년 완공 목표

서울 잠실종합운동장 일대가 스포츠·MICE(회의·관광·컨벤션·전시) 복합공간으로 조성돼 동북아 대표 MICE 거점으로 탈바꿈한다. 서울시는 13일 제10차 건축위원회에서 ‘잠실 스포츠·MICE 복합공간 조성사업’ 건축심의를 통과시켰다고 밝혔다.이번 사업은 잠실 주경기장의 상징성을 살리면서도 서울국제교류복...

잠실운동장, 스포츠·MICE 복합지구로 재탄생…2032년 완공 목표

서울 잠실종합운동장 일대가 스포츠·MICE(회의·관광·컨벤션·전시) 복합공간으로 조성돼 동북아 대표 MICE 거점으로 탈바꿈한다. 서울시는 13일 제10차 건축위원회에서 ‘잠실 스포츠·MICE 복합공간 조성사업’ 건축심의를 통과시켰다고 밝혔다.이번 사업은 잠실 주경기장의 상징성을 살리면서도 서울국제교류복...

정부-이통사, AI 3대 강국 도약 위해 3,000억 투자 확대

과학기술정보통신부가 이동통신 3사와 함께 인공지능 분야 집중 투자를 위한 3,000억 원 규모의 한국정보통신기금 자펀드 결성을 발표했다. 과기정통부는 12일 서울 웨스틴조선호텔에서 '정부-이통사 인공지능 투자협력 선언식'을 개최하고 민관 합동 AI 투자 확대 계획을 공식 발표했다. 이날 행사는 한국정보통신기금(KIF)의 존속기간 .

정부-이통사, AI 3대 강국 도약 위해 3,000억 투자 확대

과학기술정보통신부가 이동통신 3사와 함께 인공지능 분야 집중 투자를 위한 3,000억 원 규모의 한국정보통신기금 자펀드 결성을 발표했다. 과기정통부는 12일 서울 웨스틴조선호텔에서 '정부-이통사 인공지능 투자협력 선언식'을 개최하고 민관 합동 AI 투자 확대 계획을 공식 발표했다. 이날 행사는 한국정보통신기금(KIF)의 존속기간 .

넷플릭스 'K팝 데몬 헌터스' OST 'Golden', 빌보드 핫100 정상

넷플릭스 애니메이션 영화 'K팝 데몬 헌터스' 사운드트랙 'Golden'이 빌보드 핫100 차트에서 1위를 차지했다.미국 빌보드가 11일(현지시간) 발표한 8월 16일 자 핫100 차트에 따르면, HUNTR/X의 'Golden'이 지난주 2위에서 한 계단 상승해 첫 번째 1위를 기록했다. 이 곡은 EJAE, 오드리 누나(Audrey Nuna), REI AMI 등 3명의 가수가 목소리를...

넷플릭스 'K팝 데몬 헌터스' OST 'Golden', 빌보드 핫100 정상

넷플릭스 애니메이션 영화 'K팝 데몬 헌터스' 사운드트랙 'Golden'이 빌보드 핫100 차트에서 1위를 차지했다.미국 빌보드가 11일(현지시간) 발표한 8월 16일 자 핫100 차트에 따르면, HUNTR/X의 'Golden'이 지난주 2위에서 한 계단 상승해 첫 번째 1위를 기록했다. 이 곡은 EJAE, 오드리 누나(Audrey Nuna), REI AMI 등 3명의 가수가 목소리를...

최휘영 장관 “케이-뮤지컬, 창작부터 해외진출까지 전 과정 지원”

문화체육관광부 최휘영 장관이 대학로를 찾아 창작 뮤지컬 <스웨그에이지 외쳐, 조선!> 제작진을 격려하고, 케이-뮤지컬의 창작 단계부터 해외 진출까지 이어지는 지원 체계와 산업 생태계 확충을 약속했다.일 서울 종로구 대학로 홍익대학교아트센터 대극장을 방문해 뮤지컬 <스웨그에이지 외쳐, 조선!>을 관람한 뒤 출연진과 관계...

최휘영 장관 “케이-뮤지컬, 창작부터 해외진출까지 전 과정 지원”

문화체육관광부 최휘영 장관이 대학로를 찾아 창작 뮤지컬 <스웨그에이지 외쳐, 조선!> 제작진을 격려하고, 케이-뮤지컬의 창작 단계부터 해외 진출까지 이어지는 지원 체계와 산업 생태계 확충을 약속했다.일 서울 종로구 대학로 홍익대학교아트센터 대극장을 방문해 뮤지컬 <스웨그에이지 외쳐, 조선!>을 관람한 뒤 출연진과 관계...

이상경 국토부 차관 “건설현장 지하안전·폭염 대비 철저”

국토교통부 이상경 제1차관은 7일 안양시 만안구 월곶~판교 복선전철 6공구 현장을 찾아 지하안전대책과 혹서기 온열질환 예방 대책을 점검하고, 안전을 우려하는 현장 목소리를 적극 반영해 철저한 관리에 나설 것을 주문했다.이날 방문한 공구는 총 연장 3.14km 규모로, 이 중 2.9km가 터널 구간이며 환기구 1개소, 정거장 1개소가 포함돼 있다....

이상경 국토부 차관 “건설현장 지하안전·폭염 대비 철저”

국토교통부 이상경 제1차관은 7일 안양시 만안구 월곶~판교 복선전철 6공구 현장을 찾아 지하안전대책과 혹서기 온열질환 예방 대책을 점검하고, 안전을 우려하는 현장 목소리를 적극 반영해 철저한 관리에 나설 것을 주문했다.이날 방문한 공구는 총 연장 3.14km 규모로, 이 중 2.9km가 터널 구간이며 환기구 1개소, 정거장 1개소가 포함돼 있다....

중소기업부, 관세 현안·수출 애로 해소 위한 정책현장투어 실시

중소벤처기업부(장관 한성숙, 이하 중기부)는 8월 6일 중소기업 분야 정책현장투어 두 번째 행선지로 경기도 소재 `실리콘투` 물류센터를 방문해 수출 중소기업 관계자들과 간담회를 개최하고 현장 애로사항을 청취했다.이번 정책현장투어는 중기부 장관이 주요 정책 영역과 밀접한 현장을 직접 찾아가 현장의 목소리를 정책으로 담아내기 .

중소기업부, 관세 현안·수출 애로 해소 위한 정책현장투어 실시

중소벤처기업부(장관 한성숙, 이하 중기부)는 8월 6일 중소기업 분야 정책현장투어 두 번째 행선지로 경기도 소재 `실리콘투` 물류센터를 방문해 수출 중소기업 관계자들과 간담회를 개최하고 현장 애로사항을 청취했다.이번 정책현장투어는 중기부 장관이 주요 정책 영역과 밀접한 현장을 직접 찾아가 현장의 목소리를 정책으로 담아내기 .